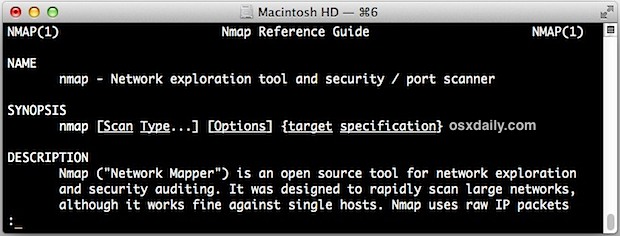

Nmap (network mapper) – это мощное средство для сканирования сетевой активности, которое используется в целях проверки безопасности системы, а также идентификации системных приложений и определения типа используемого фаерволла. Несмотря на более профессиональную направленность, программа может быть использована и обычными пользователями для несложных сетевых целей и задач.

Nmap распространяется на бесплатной основе и является проектом «open source», однако стандартной версии для OS X, идущей в комплекте с программными компонентами, не предусмотрено. Поэтому при установке Nmap для OS X будет также предложено установить дополнительные сетевые утилиты, такие как ncat, ndiff, nping и т.д.

Устанавливаем Nmap для OS X

Шаг 1: Скачайте Nmap для OS X

Шаг 2: Запустите установку Nmap через dmg (правый клик и «Open», если у вас работает Gatekeeper)

Шаг 3: Установите полный пакет, либо выборочные элементы

После установки не требуется перезагрузки системы, однако если запущен Терминал, то его следует перезапустить или открыть новую вкладку.

Nmap работает как с LAN так и с WAN ip-адресами и имеет бесчисленное множество приложений, однако мы рассмотрим несколько наиболее часто используемых фишек. Следует заметить, что объём ответных данных при сканировании Mac’ов получается меньше, чем на Windows-машинах независимо от состояния работы фаерволла.

Стоит заметить, что не у всех пользователей будут работать команды, приведенные ниже. Это напрямую зависит от прав учетной записи, под которой выполняется команда. Если вы столкнулись с подобной проблемой, то используйте дополнительно «sudo» перед командой для того, чтобы выполнить ее от администратора. Также если потребуется введите пароль администратора.

Ищем открытые порты в Localhost:

nmap localhost (sudo nmap localhost)

Ответные данные будут выглядеть примерно так:

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

445/tcp open microsoft-ds

548/tcp open afp

6817/tcp open unknown

Обращаем ваше внимание на то, что переключение различных опций в Sharing (Системные Настройки) будет прямым образом влиять на отображаемую информацию, активировали ли вы SSH и SFTP серверы и удалённый вход в систему, включили/выключили расшаривание данных и т.д.

Сканируем и отображаем диапазон местных ip-адресов

Вы можете просмотреть активность локальных компьютеров с помощью простой команды, однако для этого требуется указать начальную и конечную точку. Например, если в вашей сети 15 компьютеров, а адреса начинаются с 192.168.1.2 и заканчиваются 192.168.1.14, то команда будет выглядеть следующим образом:

nmap –sP 192.168.1.2-14

В том случае, если диапазон вам не известен, то можно пойти другим путём:

nmap 192.168.1.*

Сканирование и определение типов операционных систем

В случае, если необходимо выяснить, на каких системах работают локальные компьютеры, достаточно ввести команду:

nmap -O 192.168.2-14

Если данная команда не приводит к каким-либо результатам, то можно попробовать использовать параметр «–osscan-guess»:

nmap --osscan-quess 192.168.1.2

Использование Nmap с альтернативными DNS-серверами

Nmap может пригодиться в случаях, когда возникают проблемы с сетевыми подключениями, и помогает выяснить, на чьей стороне эти проблемы возникают: у пользователя, либо со стороны провайдера.

Например, чтобы просканировать доступность DNS-серверов yandex.ru, используя альтернативные DNS-сервера google.com, нужно использовать параметр «-dns-servers»:

nmap --dns-servers 8.8.8.8 yandex.ru

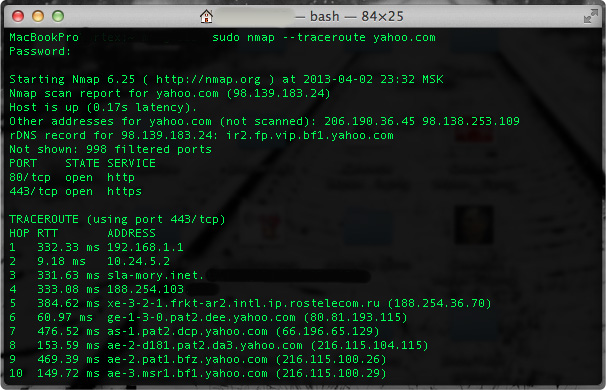

Также можно использовать параметр «–traceroute», чтобы отсканировать известные пути маршрутов:

sudo nmap --traceroute yahoo.com

Более подробно узнать о возможностях Nmap можно на специализированном сайте.

![Little Snitch 4 – один из лучших фаерволов для macOS [+Розыгрыш Лицензий]](https://prostomac.com/wp-content/uploads/2019/08/Little-Snitch-0-150x150.jpg)